Rarement utilisée mais disponible sur tous les sites WordPress et certains autres CMS, la fonction XML-RPC est une cible d’attaques majeure. Nous prenons donc la décision de bloquer par défaut toutes les requêtes faites sur ce fichier sur l’ensemble des serveurs HaiSoft.

Qu’est-ce que XML-RPC ?

Le fichier xmlrpc.php permet l’envoi/réception de données via HTTP au format XML. Cela ouvre la porte à certains programmes et applications pour se connecter à votre site directement.

En quoi est-ce un souci ?

Cette porte secondaire est une possible faille de sécurité que les robots pirates tentent en permanence et de plus en plus d’attaquer.

Le constat est simple : sur un serveur web comportant une forte proportion de sites WordPress, jusqu’à 50% des requêtes POST peuvent être dédiées à des attaques sur xmlrpc.php.

Cette valeur descend à 15-25% sur un serveur plus mixte, ce qui reste forcément plus élevé que les environ 0% attendus.

Les ressources serveur utilisées inutilement ne sont donc pas négligeables et le risque qu’une faille de sécurité ou un mot de passe faible soit détecté est important.

Le blocage

Devant l’augmentation de ce type d’attaques, nous prenons donc la décision de bloquer par défaut ce fichier xmlrpc.php. Sur les serveurs où fail2ban est présent (dont les mutualisés), l’accès répété à ce fichier entraînera le blocage de l’IP attaquante.

Mise en œuvre

Le blocage sera effectué sur :

- Tous les serveurs mutualisés avant fin Octobre

- Tous les nouveaux serveurs VM et dédiés à partir de ce jour

- Les serveurs VM et dédiés ralentis par ces attaques, au cas par cas

Avantages et inconvénients de la solution

Les principaux avantages sont :

- Gain de sécurité pour tous les sites concernés

- Réduction de la charge & gain en rapidité des serveurs

- Réduction de la consommation énergétique des serveurs

Le seul inconvénient est :

- Les rares utilisateurs ayant utilité de XML-RPC devront contacter leur support HaiSoft afin d’autoriser l’API et de débloquer leur IP si nécessaire.

La réactivation de la fonctionnalité peut se faire par demande par ticket support depuis votre espace client.

Mise à jour :

Notez également qu’une couche de blocage différente peut-être présente : Via le WP Toolkit, lorsque vous avez accès à celui-ci, une option est présente pour bloquer l’accès à xmlrpc.php :

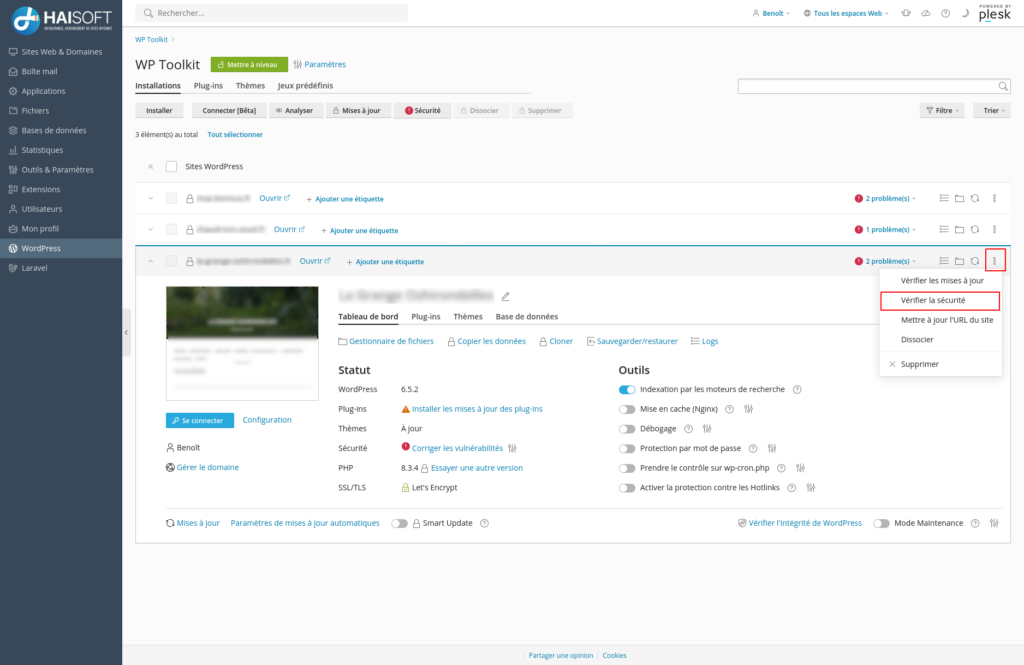

Depuis votre panneau de contrôle Plesk, via le menu « WordPress », sur le site concerné (s’il est présent dans WP Toolkit), cliquez sur le menu représenté par trois points superposés, puis sur « Vérifier la sécurité ».

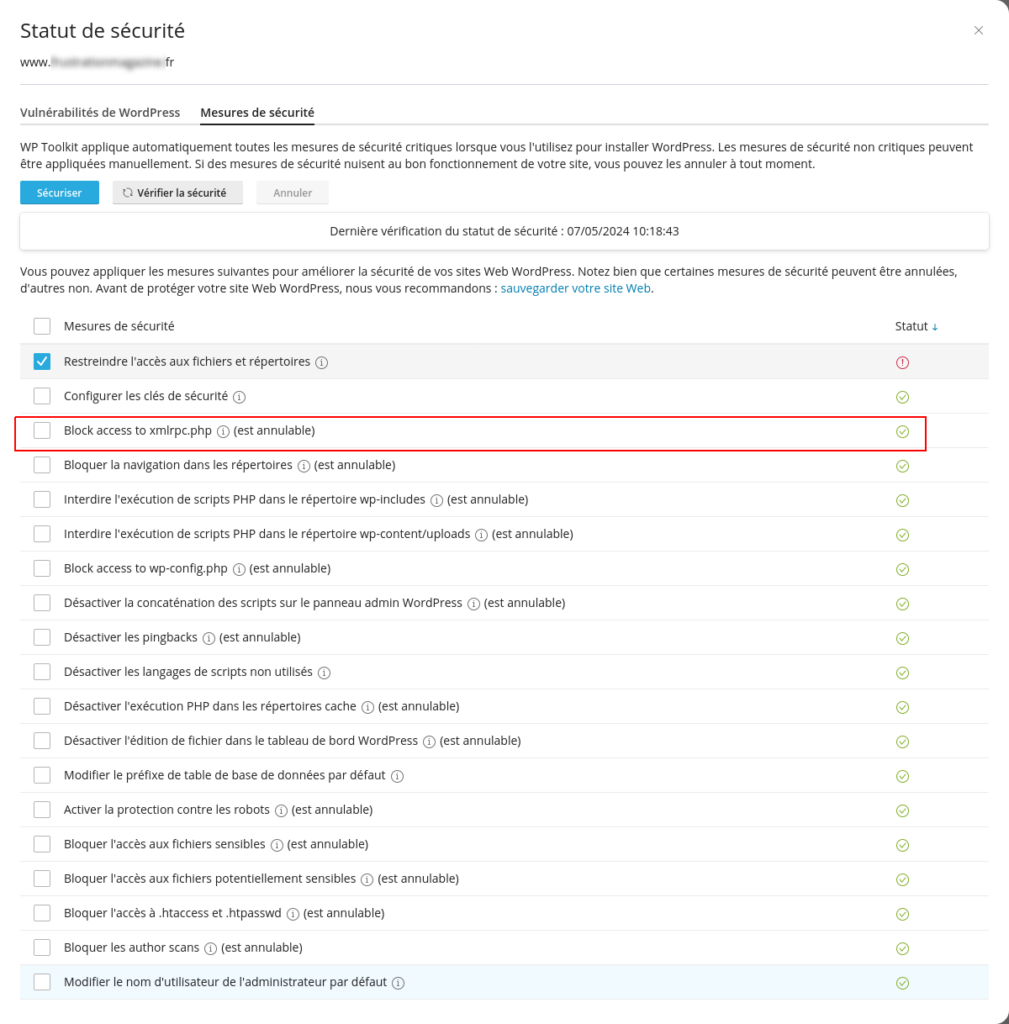

Dans la fenêtre qui s’affiche, vous pouvez alors cocher la case en face de « Block access to xmlrpc.php », et choisir soit de Sécuriser, soit d’Annuler, en fonction de si vous souhaitez bloquer ou annuler le blocage.

Notre équipe se tient comme toujours disponible pour répondre à vos éventuelles questions.